DenyHosts介绍

DenyHosts是一个python脚本帮助阻止SSH攻击(基于字典或暴力的密码攻击),它的原理很简单:通过分析系统安全日志(/var/log/secure)中的无效登录者的IP和无效登录次数与用户设置的阈值进行比较,如果尝试次数超过用户设置的阈值则将该IP加入/etc/hosts.deny,实现将其封锁。

DenyHosts版本与分支

DenyHosts最早由Phil Schwartz开发,并在2.6版本之后停止发布更新,之后由Matt Ruffalo在Github继续开发。笔者编写本文时,已经预发行了3.1beta版,该版本支持python的任意版本,本次部署将使用此版本。如果你的python版本较低(2.7及以下),请使用DenyHosts 2.10。

本次部署环境及版本

- Centos 7.7

- DenyHosts 3.1 beta

- python 2.7.5

下载并安装DenyHosts

1 | yum install python-ipaddr #安装依赖 |

denyhosts配置文件在/etc/denyhosts.conf,配置文件中必须要改的是SECURE_LOG的位置,默认启用的是“Debian and Ubuntu”的SECURE_LOG位置。

1 | vi /etc/denyhosts.conf |

其余的配置可以参考下面的注解按需配置:

1 | SECURE_LOG = /var/log/secure #系统安全日志,保持默认即可 |

创建服务脚本,设置开机启动

这里要提前强调一点,DenyHosts启动后会读取/var/log/secure中的SSH登录日志,将符合封锁条件的IP加入/etc/hosts.deny文件中,并在/usr/local/denyhosts/data工作目录中保存,届时删除黑名单中的IP会略微麻烦(你办公网的IP很可能也有过登录失败记录)。笔者建议在启动DenyHosts前先清理一下系统安全日志:

1 | > /var/log/secure |

然后创建服务脚本,设置开机启动

1 | cp daemon-control-dist daemon-control |

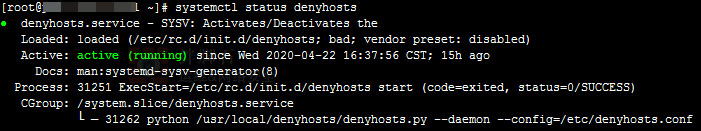

如果没有报错,此时denyhosts已经启动,使用systemctl status denyhosts可以查看运行状态,如果服务器是公网IP且ssh端口正常开放,可以tailf /etc/hosts.deny,很快就会看到猜测密码的IP被封锁进来。